Aujourd’hui on s’intéresse à Azure Security Center, un superbe outil utilisable avec Azure Container Registry (ACR) et Azure Kubernetes Services (AKS), entre autre !

Azure Security Center est un outil de conseil en sécurité. Il est capable de vous donner des informations et recommandations de sécurité sur vos déploiements et configurations dans Azure. Pour voir l’étendu de ces possibilités, je vous encourage à suivre ce lien !

Mise en place

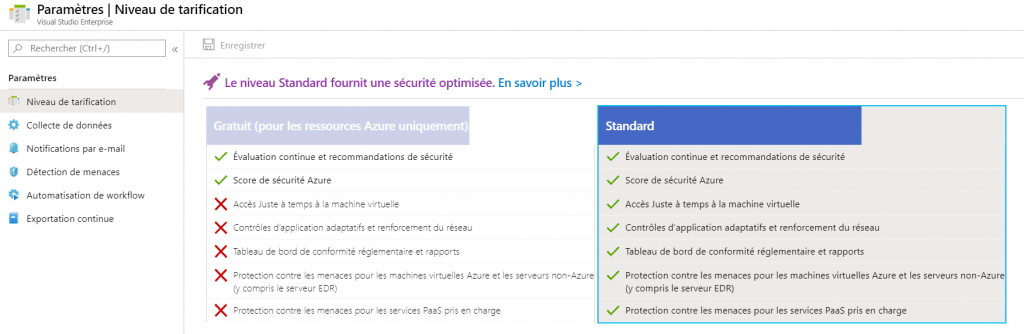

Pour disposer des fonctionnalités complètes, il faudra souscrire à l’offre Standard. Les informations de tarification sont disponibles ici.

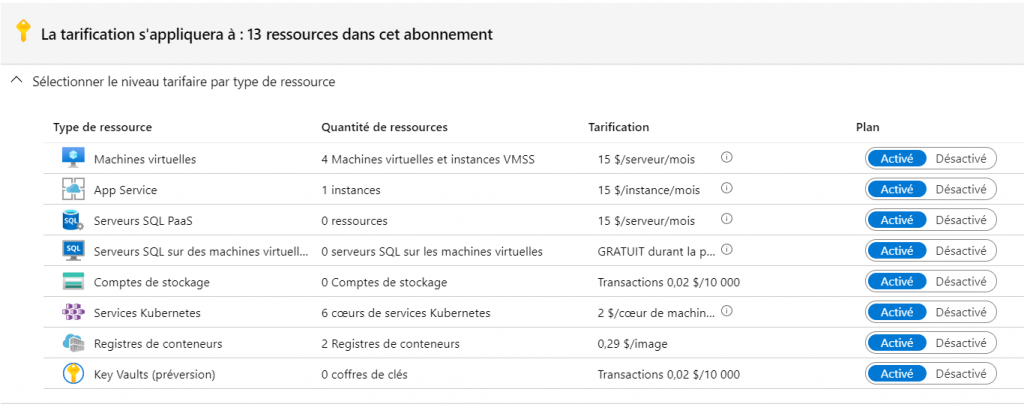

Activez ensuite les services qui vous intéresse dans la liste proposée :

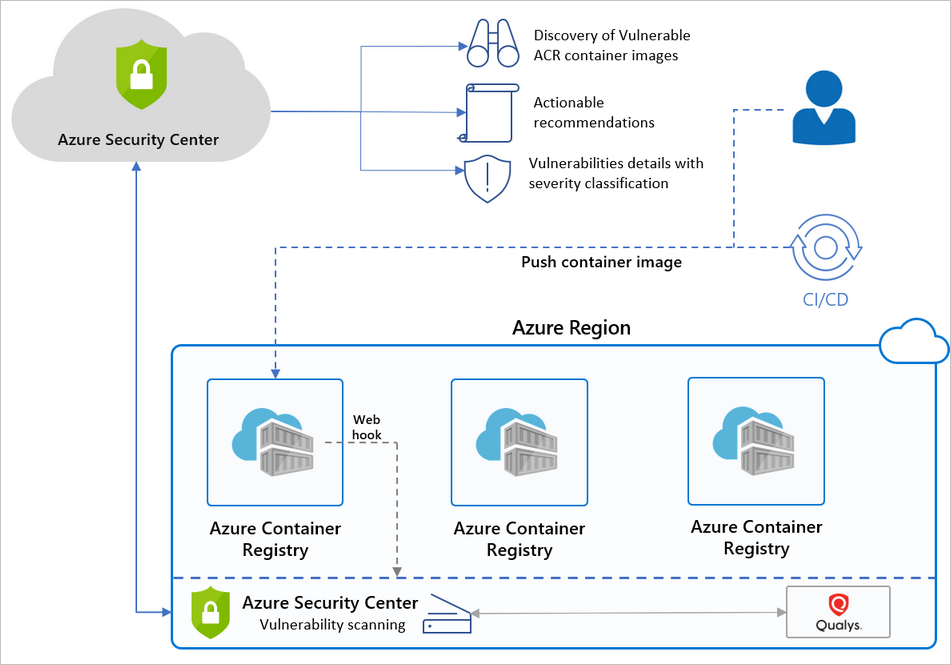

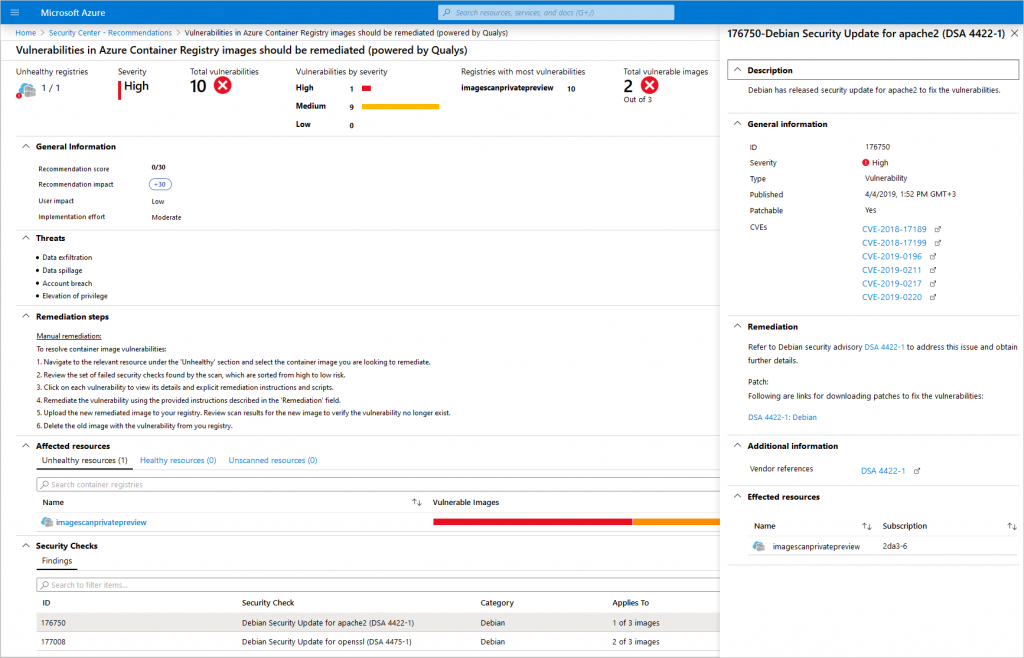

Pour Azure Container Registry

Le principe est hyper simple, chaque fois qu’une image est envoyée dans votre registry, Security Center l’analyse automatiquement ! Ce scan est réalisé par un outil développé par Qualys, éditeur de solutions de gestion des vulnérabilités.

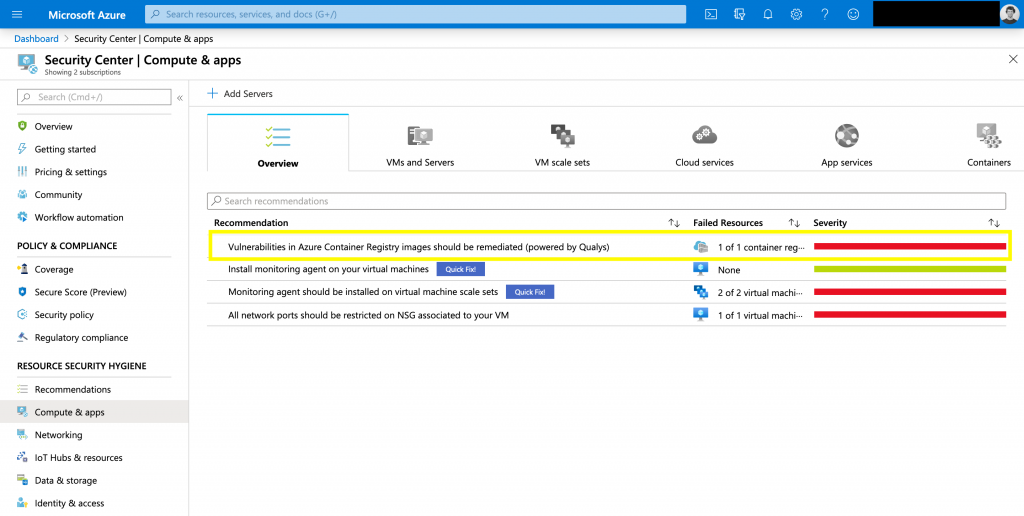

Si Azure Security Center détecte un problème, vous serez informé par une notification sur le portail Azure. Pour chaque anomalie vous aurez :

- Un degré de gravité

- Des indications sur le problème

- Des conseils pour le résoudre

Par exemple :

Pour être complet sur la sécurité de sa registry Azure je ne peux que vous conseiller cette lecture : https://zimmergren.net/top-10-best-practices-for-security-in-acr-azure-container-registry/

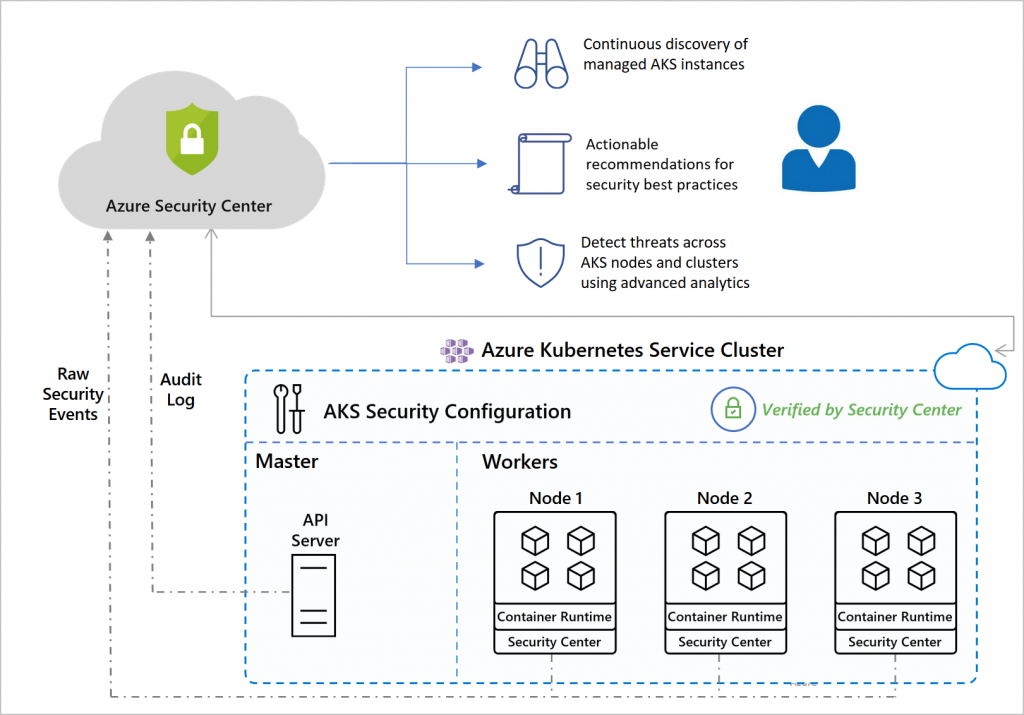

Pour Azure Kubernetes Services

Et oui, depuis mars 2020, Security Center est capable de surveiller en temps réel la sécurité de votre cluster Kubernetes.

Il peut :

- Superviser la configuration du cluster AKS

- Alerter et informer en cas d’anomalie de configuration

- Détecter les menaces et des activités malveillantes au niveau du cluster AKS : processus et échanges réseau.

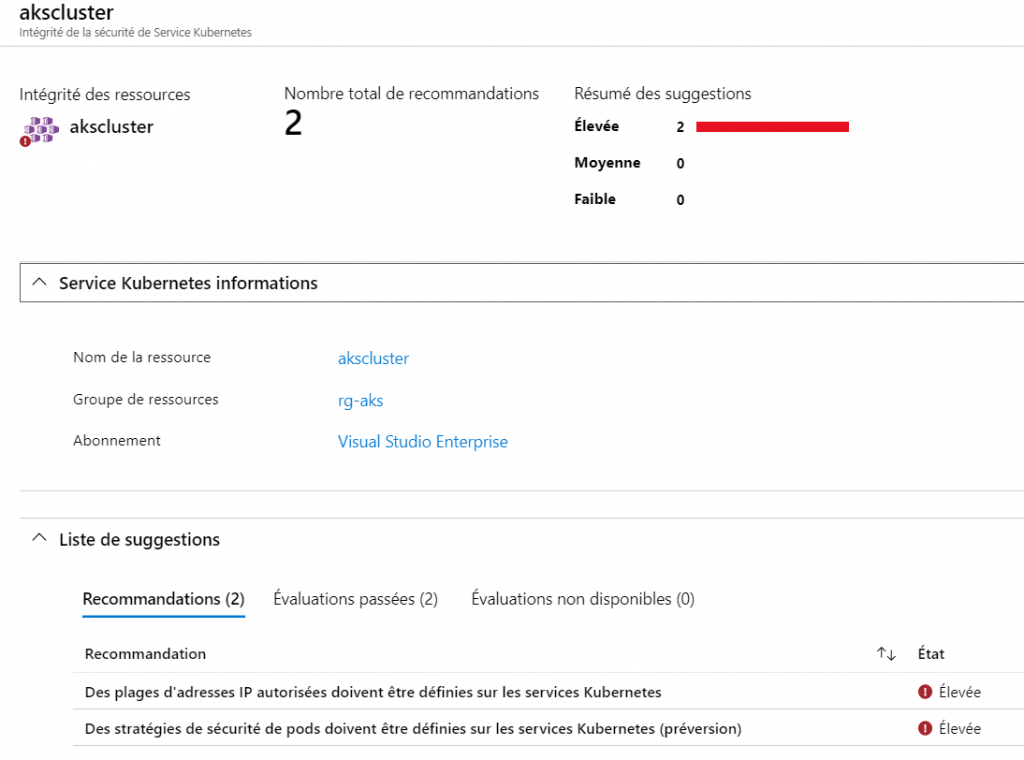

Par exemple sur mon cluster il m’informe que :

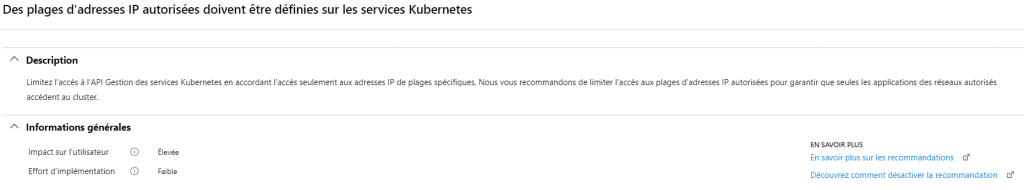

- Je devrai restreindre les ip autorisés à accéder au cluster.

- Je devrai mettre en place des pods policy ! En preview pour AKS d’ailleurs 🙂

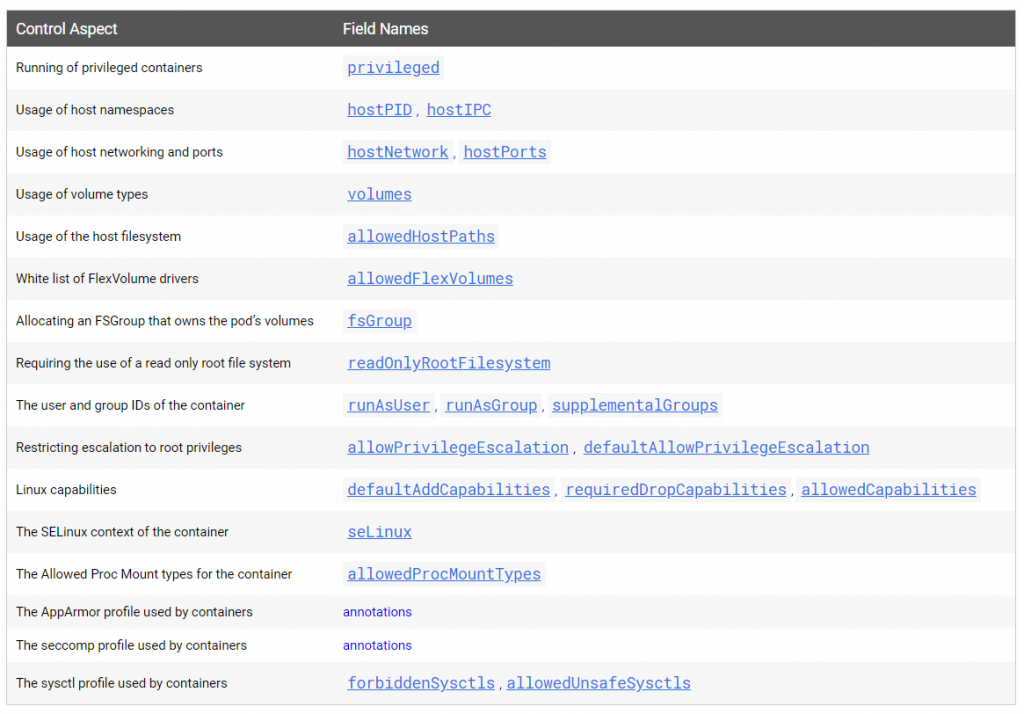

PodSecurityPolicy est un contrôleur d’admission qui vérifie si une spécification de pod répond à des exigences prédéfinies. Celles-ci peuvent restreindre :

- L’utilisation de conteneurs privilégiés

- L’utilisation de namespaces

- L’utilisation de types de stockage (volume)

- …

Si au déploiement les spécifications de pod ne répondent pas aux exigences décrites dans la stratégie de sécurité des pods, le déploiement est refusé.

Ce mécanisme peux être pratique pour mettre en place des normes de déploiements dans Kubernetes.

Pour revenir à Azure Security Center et AKS voici la liste de toutes les alertes gérées par l’outil : https://docs.microsoft.com/en-us/azure/security-center/alerts-reference#alerts-akscluster

C’est tout pour cette introduction à Azure Security Center et son intégration avec ACR et AKS 🙂 J’espère que cet outil vous sera utile pour surveiller vos ressources Azure.

A bientôt !

Thomas